Ermittlung Anmeldung via Standardauthentifizierung / Legacy Auth

- 03.08.2022 - 14:10

Link zu diesem Beitrag: | |||||

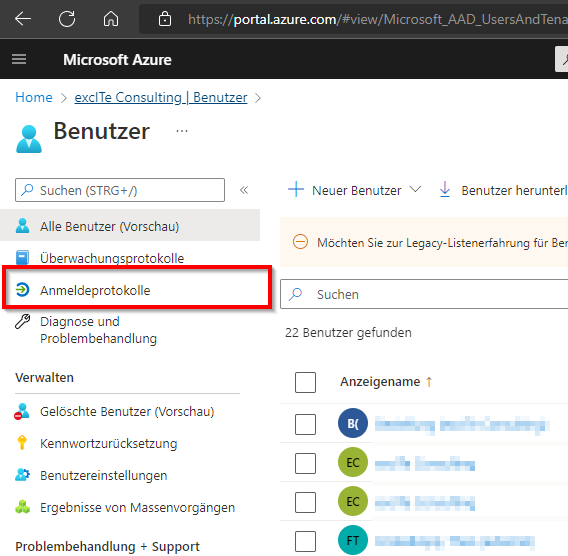

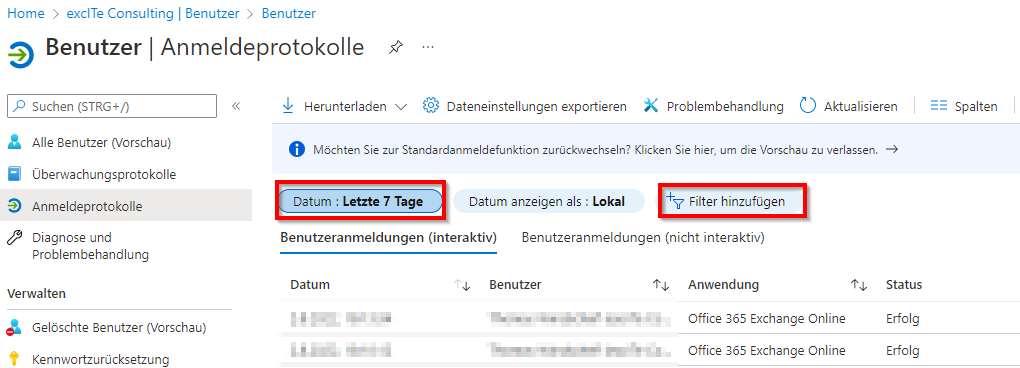

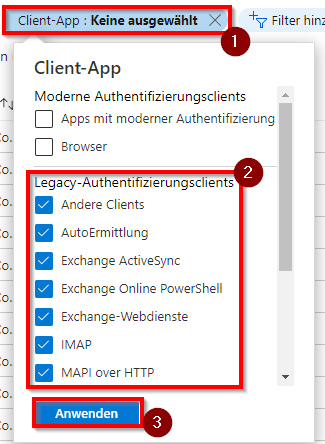

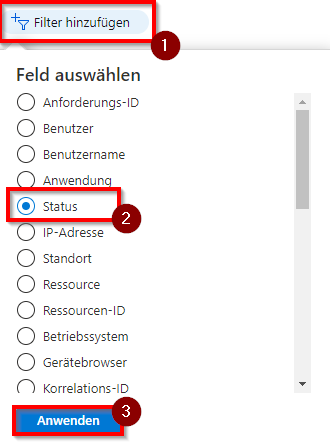

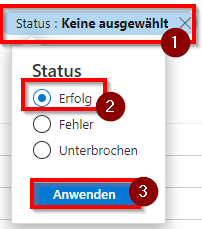

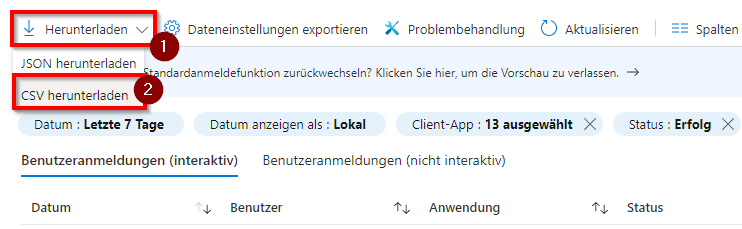

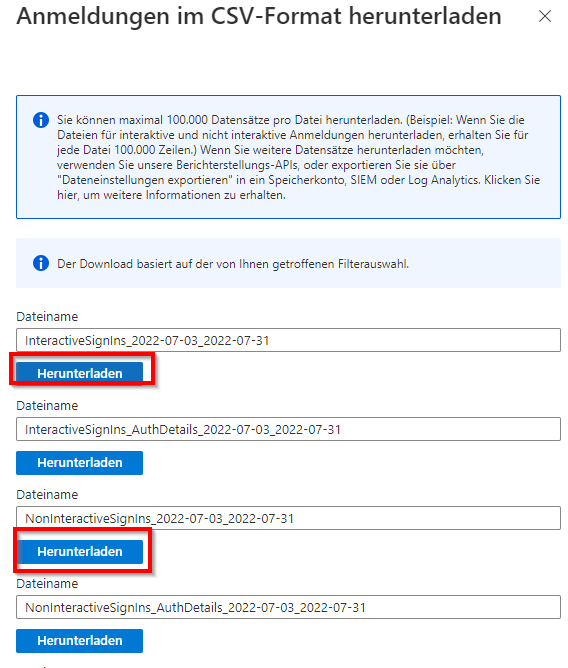

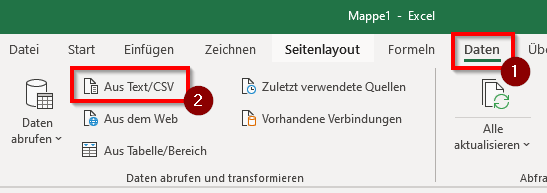

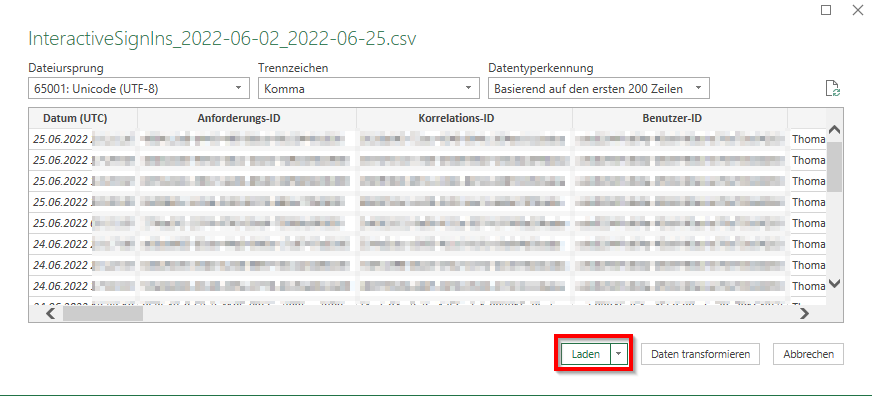

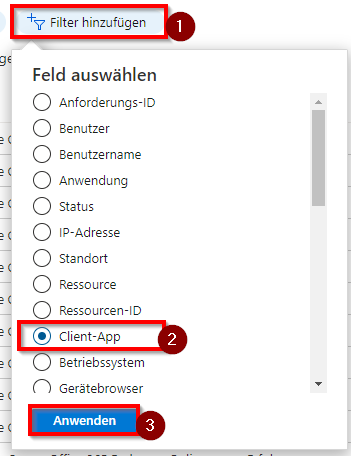

| Microsoft wird zum 01.Oktober.2022 die Möglichkeit Standardauthentifizierung nutzen zu können, einstellen. Bei den meisten unserer Kunden treffen wir häufig auf Smartphones welche heute immer (!) noch via ActiveSync und Standardauthentifizierung mit Exchange Online kommunizieren. Aber auch Workflows via EWS oder Ticketsysteme die via IMAP Ihre E-Mails verarbeiten sind häufig noch mit Standardauthentifizierung im Einsatz. Warum wird Standardauthentifizierung alias "Legacy Authentication" nun deaktiviert?Der Grund ist simpel. Benutzername und Passwort sind heute kein ausreichender sicherer Faktor mehr. Durch automatisierte Wörterbuchattacken, schwache Kennwortwahl der Anwender und durch inzwischen sehr zentral adressbierbare Dienste ist die Angriffsfläche sehr groß. Oft werden via IMAP oder POP3 solche kompromittierten Postfächer der Anwender unbemerkt "heruntergeladen" und anschließend für Social Engineering Attacken oder Phishing-Versuche wiederverwertet. Die Begründung von Microsoft zur Abschaltung von Standardauthentifizierung findet sich hier: https://docs.microsoft.com/de-de/azure/active-directory/conditional-access/block-legacy-authentication Die Lösung hierfür sind zusätzliche Faktoren für den Zugriff. Sichere Unternehmens-Endgeräte die eben diesen Status mitteilen können und somit neben Benutzername und Passwort Zugriff auf die Unternehmensressourcen erhalten. Dies lässt sich via Azure Hybrid Join oder Intune Konformitätsrichtlinien in Kombination mit dem bedingten Zugriff (Conditional Access) unter Azure einrichten. Als zusätzlicher sicherer Fallback eignet sich hier auch die Multifaktor-Authentifizierung. Legacy Authentication Zugriff im Tenant ermitteln

Weiteres VorgehenAuf Basis der hier gewonnenen Daten lassen sich meist durch die Benutzernamen die Anwendungen oder Usecases ermitteln. Die Endanwender oder Fachabteilungen können dann jeweils adressiert werden und entsprechende Migrationen der Anmeldeprotokolle geplant werden. Im ersten Schritt sollten Conditional Access-Regeln etabliert werden, die grundsätzlich Legacy Authentication unterbinden mit Ausnahme der hier ermittelten Nutzer. Vorteil: Neue Angriffe auf dieses Anmeldeprotokoll werden abgewehrt, bestehende können vorerst weiterarbeiten. Sukzessive kann diese Opt-Out-Liste dann - nach erfolgter Umstellung der Anwendung / des Benutzers - geleert werden, sodass am Ende keine Benutzer mehr Legacy Authentication benutzen. Neben der Modern Authentication unterstützt Exchange Online weiterhin Certificate based Authentication. Auch wenn letztere von Microsoft im Conditional Access-Regelwerk als Legacy Authentication behandelt wird. Man kann mithilfe von Conditional Access, Exchange Client Access Rules und Certificate based Authentication die Geräte kennwortlos anmelden. Hierfür ist allerdings eine "saubere" (!) PKI-Infrastruktur notwendig.

Über den Autor

Thomas Windscheif arbeitet bei excITe Consulting und ist langjähriger Berater im Bereich IT-Infrastruktur und Groupware. Sowohl Kleinunternehmen z. B. im Handwerk als auch der größere fertigende Mittelstand gehören zu seinem Projektumfeld. Im Wesentlichen gehören die Planung von Infrastruktur-Migrationen, Cloud-Lösungen (Microsoft 365), Groupware-Umgebungen (z. B. Exchange) und deren Umsetzung zu seinen Aufgaben. Insbesondere im Umfeld hybrider Identitätsumgebungen mit Entra Connect und den Möglichkeiten zur Härtung der IT-Landschaft konnte er in vielen Projekten Erfahrungen sammeln. Neues begeistert ihn aber ebenso und so unterstützt Thomas Windscheif auch bei themenfremden IT-Systemen, überall da wo er helfen kann. Sein Ziel: Die Mehrwerte der heutigen IT-Lösungen für einfacheres und modernes Arbeiten beim Kunden einbringen.

|

Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365? Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365?Treten Sie gerne mit mir in Kontakt. Sowohl bei einfachen Umgebungen, als auch bei komplexen Multisite/Cloud-Topologien unterstütze ich Sie -auch kurzfristig- sehr gerne. Nutzen Sie den Live Chat, xing, LinkedIn, das Kontaktformular oder den Mailkontakt | ||

|

[

News als RSS-Feed abonnieren] News als RSS-Feed abonnieren]News vom 22.09.2024 - 14:29 - Spontaner Administrationsverlust unter Exchange Online - Und wie man es behebt! - Weitere News: UPDATE - PowerShell Exchange Vererbung Postfachordnerberechtigungen

[alle News auflisten] |