nginx- certificate based authentication und basic_auth failback

- 16.09.2024 - 16:42

Link zu diesem Beitrag: | |||||

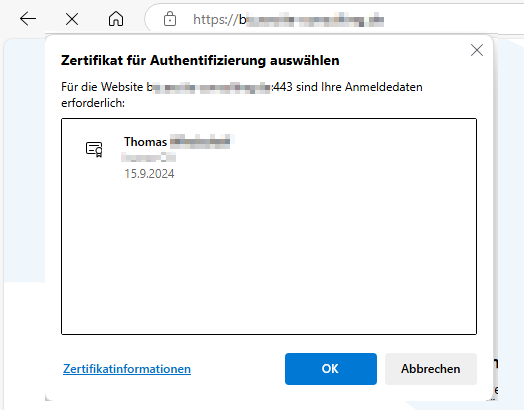

| nginx certificate Kritische Webbereiche sollen durch Authentifizierung mittels Benutzer-Zertifikat abgesichert werden. Sollte kein Zertifikat genutzt werden können, soll ein Fallback auf Basic-Authentication mit einem langen Passwort erfolgen. Unabhängig von der Zertifikatsanmeldung kann dann im Backend die Anwendung über Formular oder andere Anmelde-Mechanismen authentifiziert werden. Über die Microsoft Active Directory Certificate Services lässt sich die Ausstellung und Verteilung von Benutzerzertifikaten automatisieren. Sofern das Benutzerzertifikat von der entsprechenden CA ausgestellt wurde, soll dieses für die Authentifizierung genutzt werden. Über die folgenden fett formatierten Befehle, lässt sich dies bewerkstelligen. Grundsätzlich wird bei der Anfrage der Website nach einem Client Zertifikat gefragt. Im Microsoft Edge sieht der Dialog dann wie folgt aus:  Wird dieses geliefert und ist valide, wird die eigentliche Website angezeigt, andernfalls wird die Basic-Authentication gefordert. Über "ssl_crl" lässt sich optional (aber empfohlen) eine Sperrlistenprüfung der Zertifikate integrieren. Die CRL muss dann allerdings auf dem Host als File vorliegen und wird von nginx nicht automatisch über eine URL geladen. Dies lässt sich aber sicherlich einfach mit einem cron-Job abbilden. server { listen 443 ssl; ssl_verify_client optional; ssl_client_certificate /etc/nginx/keys/rCA.pem; ssl_crl /etc/nginx/keys/rCA.crl; ssl_certificate /etc/letsencrypt/live/domain/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/domain/privkey.pem; if ($ssl_client_verify = SUCCESS) { set $auth_basic off; } if ($ssl_client_verify != SUCCESS) { set $auth_basic "restricted"; } auth_basic $auth_basic; auth_basic_user_file /etc/nginx/keys/htpass; location /yourpage/ { if ($ssl_client_verify = SUCCESS) { set $auth_basic off; } if ($ssl_client_verify != SUCCESS) { set $auth_basic "restricted"; } auth_basic $auth_basic; auth_basic_user_file /etc/nginx/keys/htpass; proxy_pass http://yourhost/; } } Quelle: https://stackoverflow.com/questions/23716588/nginx-config-how-to-use-auth-basic-authentication-if-ssl-client-certificate-non

Über den Autor

Thomas Windscheif arbeitet bei excITe Consulting und ist langjähriger Berater im Bereich IT-Infrastruktur und Groupware. Sowohl Kleinunternehmen z. B. im Handwerk als auch der größere fertigende Mittelstand gehören zu seinem Projektumfeld. Im Wesentlichen gehören die Planung von Infrastruktur-Migrationen, Cloud-Lösungen (Microsoft 365), Groupware-Umgebungen (z. B. Exchange) und deren Umsetzung zu seinen Aufgaben. Insbesondere im Umfeld hybrider Identitätsumgebungen mit Entra Connect und den Möglichkeiten zur Härtung der IT-Landschaft konnte er in vielen Projekten Erfahrungen sammeln. Neues begeistert ihn aber ebenso und so unterstützt Thomas Windscheif auch bei themenfremden IT-Systemen, überall da wo er helfen kann. Sein Ziel: Die Mehrwerte der heutigen IT-Lösungen für einfacheres und modernes Arbeiten beim Kunden einbringen.

|

Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365? Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365?Treten Sie gerne mit mir in Kontakt. Sowohl bei einfachen Umgebungen, als auch bei komplexen Multisite/Cloud-Topologien unterstütze ich Sie -auch kurzfristig- sehr gerne. Nutzen Sie den Live Chat, xing, LinkedIn, das Kontaktformular oder den Mailkontakt | ||

|

[

News als RSS-Feed abonnieren] News als RSS-Feed abonnieren]News vom 24.12.2024 - 12:49 - E-Rechnung Viewer via Gruppenrichtlinie installieren - Weitere News: Spontaner Administrationsverlust unter Exchange Online - Und wie man es behebt!

[alle News auflisten] |