PowerShell SMTP Client StartTLS Tester

- 08.12.2018 - 00:22

Link zu diesem Beitrag: | |||||

| PowerShell SMTP Client Test TLS Protokoll Test getestet unter: Windows 7,10 Windows Server 2012 R2 ab PowerShell V3, .NET 4.5.x Da ich bisher kein Tool unter Windows gefunden habe, welches die Auswahl von TLS-Protokollen im SMTP-Kontext ermöglicht, habe ich nun auf Basis von PowerShell und der nativen .NET Mail-Klasse ein kleines Skript gebaut. Es handelt sich hierbei nur um StartTLS-basierte TLS-Verbindungen, d. h. die Verbindung wird erst nachträglich verschlüsselt, zu Beginn ist die Verbindung unverschlüsselt. Zum Download Was deckt das Skript ab

Voraussetzungen

Funktionsweise des Scripts

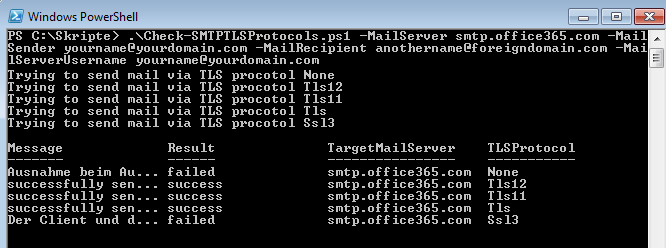

Anwendung des ScriptsBei dem nachfolgenden Beispiel versucht das Script die TLS-Tests mit dem Server "mail01.domain.local" unter Verwendung des TCP-Ports 25. Der Absender ist "yourname@yourdomain.com" und der Empfänger "anothername@yourdomain.com". Eine Authentifizierung wird mit dem Benutzernamen "yourname@yourdomain.com" durchgeführt: C:\Skripte>.\Check-SMTPTLSProtocols.ps1 -MailServer smtp.office365.com -MailSender yourname@yourdomain.com -MailRecipient anothername@foreigndomain.com -MailServerUsername yourname@yourdomain.com Das Ergebnis sieht dann beispielsweise so aus:  Um die zurückgegebenen Daten in eine CSV-Datei zu schreiben, kann man diese zum Cmdlet Export-Csv pipen: C:\Skripte>.\Check-SMTPTLSProtocols.ps1 -MailServer smtp.office365.com -MailSender yourname@yourdomain.com -MailRecipient anothername@foreigndomain.com -MailServerUsername yourname@yourdomain.com | Export-Csv TLSTest.csv -Delimiter ";" -Encoding Default -NoTypeInformation aktuelle Downloads

Über den Autor

Thomas Windscheif arbeitet bei excITe Consulting und ist langjähriger Berater im Bereich IT-Infrastruktur und Groupware. Sowohl Kleinunternehmen z. B. im Handwerk als auch der größere fertigende Mittelstand gehören zu seinem Projektumfeld. Im Wesentlichen gehören die Planung von Infrastruktur-Migrationen, Cloud-Lösungen (Microsoft 365), Groupware-Umgebungen (z. B. Exchange) und deren Umsetzung zu seinen Aufgaben. Insbesondere im Umfeld hybrider Identitätsumgebungen mit Entra Connect und den Möglichkeiten zur Härtung der IT-Landschaft konnte er in vielen Projekten Erfahrungen sammeln. Neues begeistert ihn aber ebenso und so unterstützt Thomas Windscheif auch bei themenfremden IT-Systemen, überall da wo er helfen kann. Sein Ziel: Die Mehrwerte der heutigen IT-Lösungen für einfacheres und modernes Arbeiten beim Kunden einbringen.

|

Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365? Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365?Treten Sie gerne mit mir in Kontakt. Sowohl bei einfachen Umgebungen, als auch bei komplexen Multisite/Cloud-Topologien unterstütze ich Sie -auch kurzfristig- sehr gerne. Nutzen Sie den Live Chat, xing, LinkedIn, das Kontaktformular oder den Mailkontakt | ||

|

[

News als RSS-Feed abonnieren] News als RSS-Feed abonnieren]News vom 22.09.2024 - 14:29 - Spontaner Administrationsverlust unter Exchange Online - Und wie man es behebt! - Weitere News: UPDATE - PowerShell Exchange Vererbung Postfachordnerberechtigungen

[alle News auflisten] |